Hohe Gefahrenstufe

Es sind wohl hunderte Millionen Rechner, die von der neu entdeckten Sicherheitslücke "Sinkclose" betroffen sind, die offenbar seit mehr als 18 Jahren schon existiert. Das ist schon ein dickes Ding, wenn aufgedeckt wird, dass ausgerechnet eine Wartungs-Option für die AMD Prozessoren potentiellen Hackern seit zwei Jahrzehnten die Möglichkeit verschafft, EPYC-, Ryzen- und Threadripper-Prozessoren unbemerkt mit Malware zu bestücken. Hacker können, wenn sie die Sicherheitslücke nutzen, Rechte über Kernel-Level (Ring 0)-, sowie Ring-2-zu erlangen, ein Einfallstor in einen PC welches von Malware-Schutzsoftware nicht erkannt wird.

Dieser sogenannte Ring 2 verschafft den Angreifern höchste Privilegien (Funktion System Management Mode (SMM) auf einem Computer. Aus Sicherheitsgründen ist SMM vom Betriebssystem abgetrennt. Was eigentlich eine Sicherheitsmaßnahme ist, bedeutet aber zugleich, dass eingeschleuster Schadcode von Viren,- und Malwarescannern die auf Betreibssystemebene laufen, nicht erkannt werden kann. Sicherheitsfachleute meinen sogar, dass ein bereits derart betroffener Computer nicht mehr gerettet werden kann. Selbst die komplette Neuinstallation des Betriebssystems und sämtlicher Dateien oder das Ersetzen aller Speichermedien würde in diesem Fall nichts helfen.

Computer, die aber noch nicht befallen sind, können durch ein noch zu entwickelndes Firmware-Update geschützt werden. AMD hat bereits Patches für Ryzen- und Epyc-Prozessoren und wird nach und nach für alle Prozessortypen Patches herausbringen. AMD Anwender sollten es nach dem Erscheinen möglichst schnell installieren, vermutlich wird man es sogar in ein kommendes Windows Update integrieren und natürlich werden auch Mainboard-Hersteller diese Patches erhalten.

Der Fehler wurde offenbar bereits im Oktober 2023 entdeckt, aber erst im August 2024 geht der Prozessorhersteller damit an die Öffentlichkeit. Das ist nicht ungewöhnlich, weil Hersteller von Soft,- oder Hardware in solchen Fällen erst Lösungen des Problems entwickeln wollen bevor sie es öffentlich machen.

Betroffene Prozessoren

AMD hat nun eine Sicherheitswarnung veröffentlicht und eine Liste potentiell gefährdeter Prozessoren (der letzten 20 Jahre !) veröffentlicht.

EPYC 1., 2., 3. und 4. Generation

EPYC Embeded 3000, 7002, 7003, und 9003, R1000, R2000, 5000, und 7000

Ryzen Embedded V1000, V2000 und V3000

Ryzen 3000, 5000, 4000, 7000 und 8000

Ryzen 3000 Mobile, 5000 Mobile, 4000 Mobile und 7000 Handy

Ryzen Threadripper 3000 und 7000 Serie

AMD Threadripper PRO (Castle Peak WS SP3, Chagall WS)

AMD Athlon 3000 Serie Mobile (Dali, Pollock)

AMD Instinct MI300A

Einschätzung

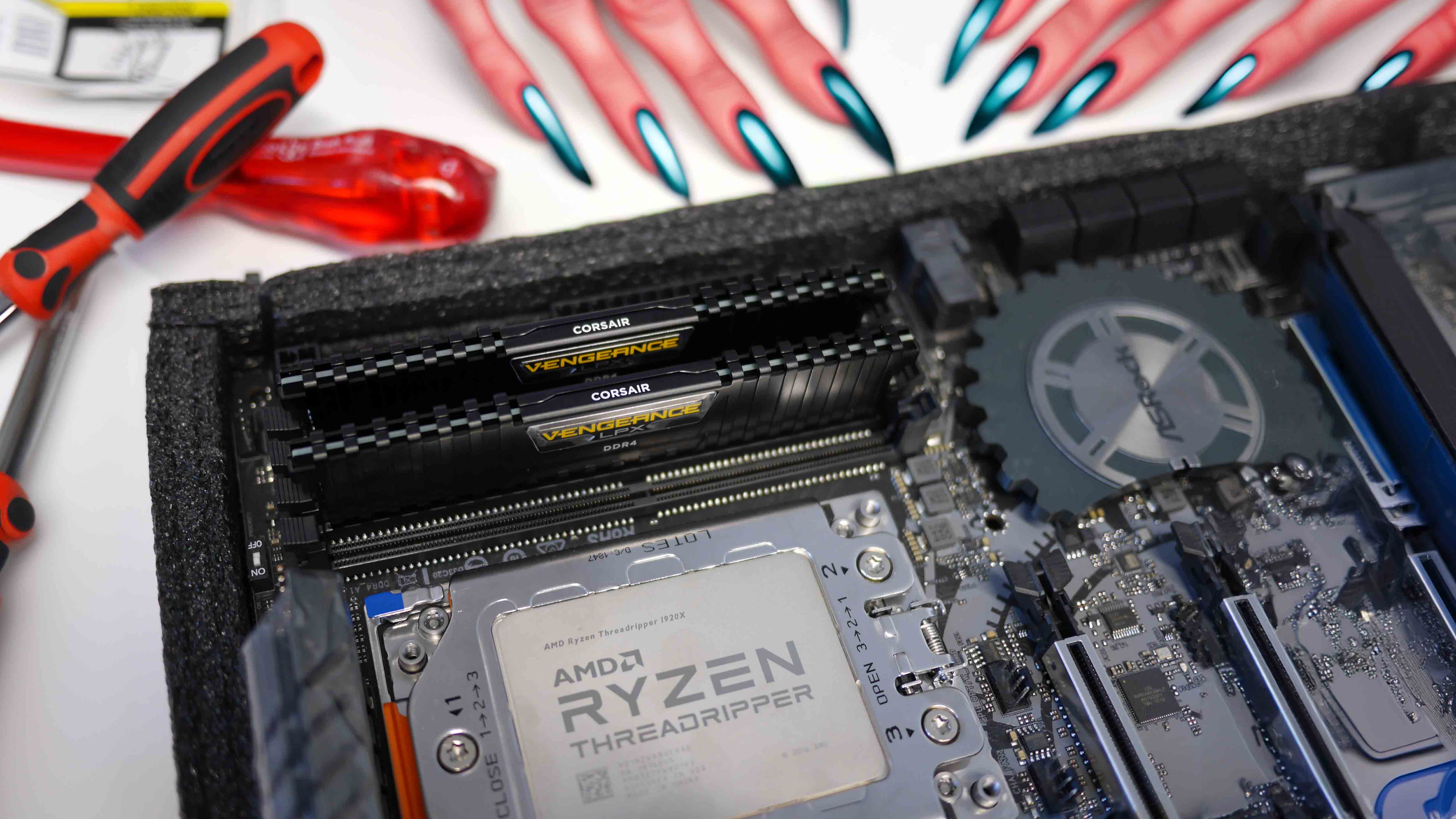

Auch wir haben in der Redaktion diverse AMD Grafik,- und Schnittrechner im Einsatz und haben an dieser Stelle im Community-Bereich Bauanleitungen für DIY AMD Computer vorgestellt. So etwa für ein Threadripper-System und auch wie man diesen AMD Computer dann einrichtet. Wir stufen das Risiko, von einem solchen Angriff betroffen zu sein, als eher niedrig ein. Auf Grafik,- und Schnittrechnern befinden sich nicht wirklich spannende Firmen,- oder Staatsgeheimnisse als dass der Aufwand eines solchen Angriffs sich lohnen würde.

Laut AMD ist für einen Angriff dieser Art ein wie auch immer gestalteter Zugang auf Kernelebene die Voraussetzung und dieser sei sehr aufwändig. Hacker müssen für den Angriff bereits Zugriff auf einen PC oder Server besitzen, um in den Systemverwaltungsmodus eindringen zu können. So vermutet AMD, dass Hacker diesen Aufwand nur betreiben, wenn sie etwa im Auftrag von Geheimdiensten etc. arbeiten. Deshalb geht man davon aus, dass vor allem Organisationen, staatliche Einrichtungen etc. die AMD-basierte Systeme verwenden, Ziel solcher Angriffe geworden sind oder werden könnten.